Четвер, 01 Квітня, 2021

Експерти виявили критичну прогалину у ядрі Linux

Нещодавно експерти виявили критичну прогалину у підсистемі iSCSI ядра Linux. Прогалина була в коді ще з 2006 року.

12 березня 2021 року фахівець з кібербезпеки з компанії GRIMM Адам Ніколс (Adam Nichols) розповів про виявлену недавно критичну вразливість CVE-2021-27365 (переповнення буфера, підвищення локальних привілеїв) в підсистемі iSCSI ядра Linux. Баг в коді був з 2006 року. В даний час порушеними виявилися всі дистрибутиви Linux, але, на щастя, уразливий модуль ядра scsi_transport_iscsi не завантажується за замовчуванням.

Також в коді підсистеми iSCSI ядра Linux були виявлені ще дві менш серйозні вразливості – CVE-2021-27363 (витік покажчика ядра) і CVE-2021-27364 (читання за межами допустимого діапазону).

Фактично три вразливості, виявлені нещодавно в підсистемі iSCSI ядра Linux, можуть дозволити локальним зловмисникам з базовими для користувача привілеями отримати привілеї root в незахищених системах Linux. Ці п’ятнадцятирічні помилки безпеки можна використовувати тільки локально. Потенційні зловмисники повинні будуть отримати доступ до вразливих пристроїв, використовуючи іншу вразливість або альтернативний вектор атаки.

За інформацією OpenNET, вразливість CVE-2021-27365 вже усунена розробниками в оновленнях ядра Linux 5.11.4, 5.10.21, 5.4.103, 4.19.179, 4.14.224, 4.9.260 і 4.4.260, а поновлення пакетів з ядром доступні в дистрибутивах Debian, Ubuntu, SUSE / openSUSE, Arch Linux і Fedora. На RHEL патча ще немає.

Експерти GRIMM опублікували на GitHub робочий експлойт (Proof of Concept, PoC), що демонструє використання вразливостей на ядрі Linux 4.18.0. Інші версії ядра Linux також можна перевірити, але необхідно пересобрать символьні адреси та структурні зсуву в коді експойта для них заново.

Залежно від того, на який дистрибутив Linux можуть бути націлені зловмисники, модуль підсистеми ядра iSCSI може бути завантажений і використаний для підвищення привілеїв. Ядро Linux завантажує модулі тому, що виявлено нове обладнання, або тому, що функція ядра виявляє відсутність модуля. Останній випадок неявного автозавантаження з більшою ймовірністю може бути використаний зловмисником для здійснення спроби атаки.

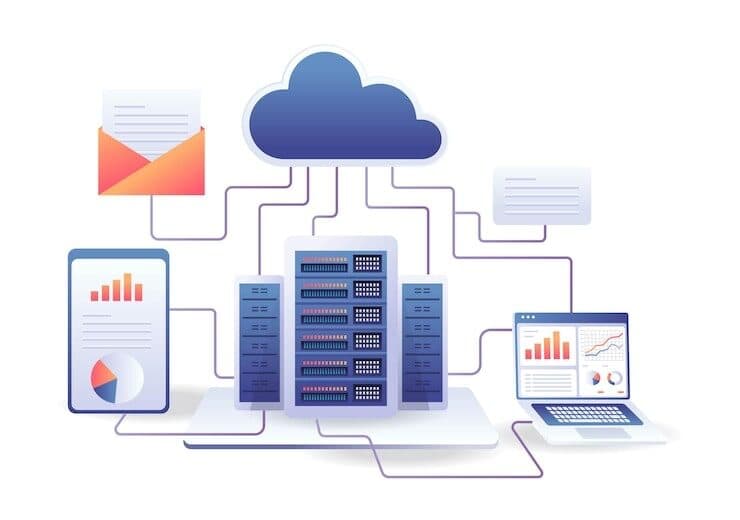

Для того, щоб ці вразливості були доступніші зловмисникові, йому необхідно завантажити модуль ядра scsi_transport_iscsi. Цей модуль автоматично завантажується при виконанні виклику сокета, який створює сокет NETLINK_ISCSI. Крім того, в підсистемі iSCSI повинен бути зареєстрований хоча б один транспортний протокол iSCSI. Транспортний модуль ib_iser буде завантажений автоматично в деяких конфігураціях, коли непривілейований користувач створює сокет NETLINK_RDMA. Нижче показана блок-схема, яка допомагає визначити, чи торкнулися ваших дистрибутивів ці вразливості.

Автор: Tonya

Рубрика: Новини Юклауд